Defense-in-Depth

Sicherheitsmodell

Der Grundgedanke des Defense-in-Depth-Prinzips ist, ähnlich wie bei einer Burgfestungs-Anlage mit mehreren Sicherungsringen, (Wassergräben, Burgmauern, etc.) Angreifende daran zu hindern, beim Einnehmen eines Sicherungsringes, die zentrale Burg, umgelegt auf IT/OT, die wertvollen Daten oder Assets einzunehmen.

Im Cyber-Security Bezug, nennt man diese Sicherungsringe Layer. Die Layer sollten das zu schützende Gut, meistens Daten, im OT-Umfeld zum Beispiel der eigentliche Produktionsprozess, schützend umschließen. Vergleichbar mit einer Zwiebel, legen sich Schicht für Schicht, also mehrere schützende Schalen, um den eigentlichen Kern und erschweren einem potenziellen Eindringling somit den Zugriff darauf. Im Englischen spricht man deshalb vom sogenannten Onion Approach.

Optimalerweise ist dann noch jeder Layer mit individuellen Schutzmechanismen versehen, so dass beim Aufbrechen eines Layers, die dabei gewonnenen Erkenntnisse nicht dafür genutzt werden können, den nächsten Layer zu überwinden.

Das Konzept von mehrschichtigen Sicherungsringen ist ein zentraler Punkt beim Aufbau von Cyber-Security-Architekturen und kann in vielerlei Hinsicht angewendet werden. Sei es, indem man die

- unterschiedlichen Technologien (Netzwerk bis Daten) als eigens abzusichernde Schichten betrachtet oder

- indem man Assets gemäß ihrer Sicherheitsanforderungen zusammenfasst und in verschiedenen Schichten voneinander abtrennt und absichert.

Sicherheitsmodell

Das mehrschichtige Sicherheitsmodell beschreibt den klassischen Ansatz des Defense-in-Depth-Konzeptes. Die Schichten werden in den unterschiedlichen Technologien und physischen Bereichen des Gesamtsystems eingezogen und können dadurch auch mit unterschiedlichen, auf den jeweiligen Technologiebereich ausgerichteten, Maßnahmen abgesichert werden. So unterscheiden sich die Möglichkeiten einen Netzwerk-Ring zu sichern, von jenen Möglichkeiten, die einem im Applikations-Bereich zur Verfügung stehen. Die Angreifenden können dadurch gewonnene Informationen beim Überwinden einer Schicht nicht automatisch beim Überwinden der nächsten Schicht weiterverwenden. Die klassischen Layer und Schutzmethoden in einem solchen Defense-in-Depth-Konzept sind beispielsweise die Folgenden:

- Data Layer — Meist der zu schützende Kern mit sensiblen Daten, die durch Verschlüsselung oder spezielle Zugriffsrechte geschützt werden können.

- Application Layer — Auf Daten wird meist mittels Standards oder individuellen Applikationen zugegriffen. Diese sollten durch ein durchgängiges Patchmanagement immer auf dem letzten Stand gehalten und dadurch bekannte Sicherheitslücken zeitnah geschlossen werden.

- Endpoint and Device Layer — Die Applikationen und dafür benötigten Softwarekomponenten laufen in der Regel auf einer physischen Plattform (Server, PC, Mobile oder Embedded Device) und auf dem dazugehörigen Betriebssystem (Unix, Windows, etc.). Diese Einheit aus Hardware und Software sollte zentral erfasst (inventarisiert) und damit bekannt sein, um über entsprechende Maßnahmen geschützt zu werden (Antiviren oder Antimalware Lösungen, etc.).

- Network Layer — Speziell im Netzwerk-Bereich gibt es eine Vielzahl an Möglichkeiten die Kommunikation von und mit einzelnen Devices zu überwachen, einzuschränken und im Bedarfsfall zu schützen. Klassische Maßnahmen sind hier etwa interne Firewalls, Segmentierung oder Intrusion Prevention Systeme (IPS).

- Perimeter and Physical Layer — Die meisten Unternehmen fokussieren ihre Sicherheitsmaßnahmen auf den äußersten Ring, sichern diesen beispielsweise mit Perimeter-Firewalls und physischen Schutzeinrichtungen (Kameraüberwachung, Zutrittssysteme, etc.) und versuchen damit dem Eindringen externer Angreifer in ihre firmeninterne Infrastruktur einen Riegel vorzuschieben.

Zonen und Security Levels

Ein weiteres, weit verbreitetes und in IEC 62443 beschriebenes Konzept, basiert ebenso auf dem Defense-in-Depth-Prinzip, also der Absicherung in mehreren Schichten und ist ebenso ein bewährtes Vorgehen in der klassischen IT, das sogenannte Segmentieren. Während die reine Aufteilung von Netzwerken in mehrere Sub-Segmente anfänglich dazu verwendet wurde Netzwerk-Traffic (Broadcast Traffic, etc.) einzugrenzen, bildet es nun immer häufiger auch die Grundlage dafür, Sicherungsmaßnahmen beim Übergang von einem Segment in ein anderes aufzubauen.

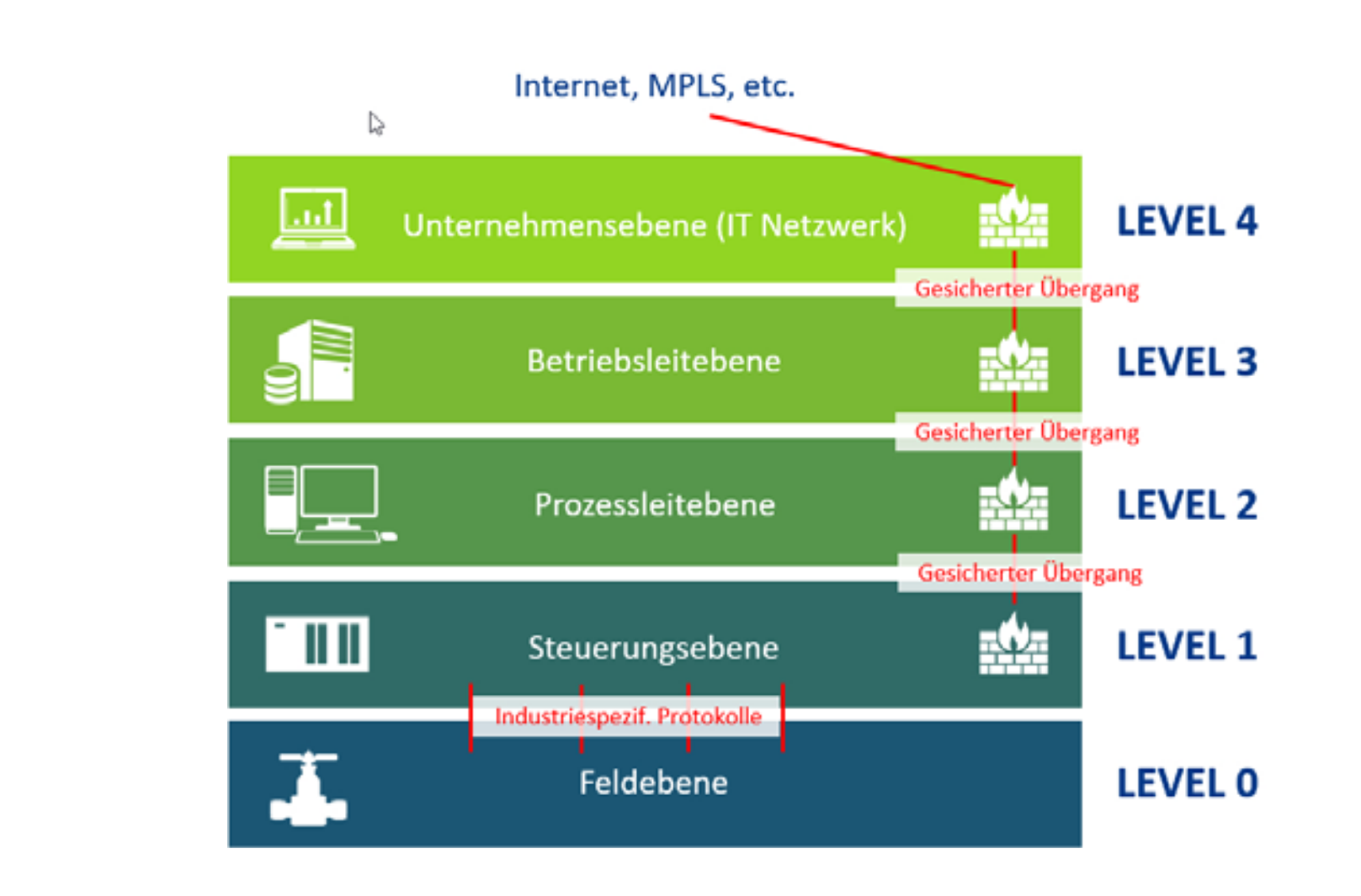

Üblicherweise geschieht dies mit Firewalls. Es können dabei aber auch erweiterte, eher passive Funktionen wie Intrusion Detection oder aktive wie Intrusion Prevention eingebaut werden, die beispielsweise als sogenannte Features auf den Firewalls mitlaufen oder als eigene Appliances in den Übergängen implementiert werden. Bei der Segmentierung versucht man Assets mit ähnlichen Security-Anforderungen in Zonen zusammenzufassen und diesen dann sogenannten Security Levels zuzuordnen.

Abbildung typischer Zonen und gesicherter Übergänge in einer ICS-Architektur

Mehrdimensionalen Security-Architektur