Informationsklassifizierung

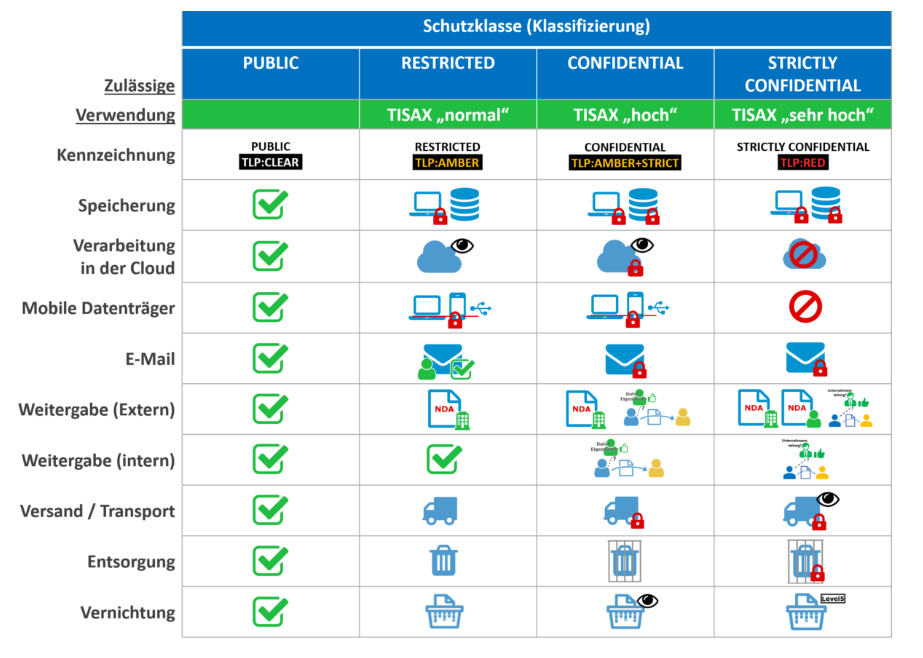

Schutzklassen - Informationsklassifizierung nach ISO27000

Unternehmen die sich nach ISO/IEC 27001 zertifizieren, oder ein ISMS nach 27001 aufbauen möchten, haben die Herausforderungen die Maßnahmen der Klassifizierung umzusetzen. Zusammengefasst sind diese Anforderungen, dass:

- Informationen ein angemessenes Schutzniveau entsprechend Ihrer Wertigkeit erhalten;

- Informationen gemäß externen und internen Anforderungen klassifiziert werden;

- Informationen entsprechend einem Klassifizierungsschema gekennzeichnet werden;

- es Verfahren für die Handhabung gemäß dem Klassifizierungsschema gibt.

Klassifizierungsschema von Informationen nach BSI

Diese Schutzbedarfsfeststellung im BSI Standard 200–2 vereinfacht das Klassifizierungsschema deutlich, indem es auf die Klassen „Öffentlich“ und „Intern“ verzichtet und stattdessen nur drei Kategorien „normal“ sowie „hoch“ und „sehr hoch“ empfiehlt.

| Informationsklassifizierung nach BSI | Beschreibung |

|---|---|

| normal | Die Schadensauswirkungen sind begrenzt und überschaubar. |

| hoch | Die Schadensauswirkungen können beträchtlich sein. |

| sehr hoch | Die Schadensauswirkungen können ein existenziell bedrohliches, katastrophales Ausmaß erreichen. |

Tabelle Informationsklassifizierung nach BSI

Folgende Vorteile ergeben sich aus den BSI Kategorien:

- Die oft falsche Nutzung der Klassifizierung „Intern“ entfällt.

- Die wenigen Informationen die tatsächlich „Öffentlich“ sind werden nicht berücksichtigt und vereinfachen die Richtlinie.

- Durch die Nennung von katastrophalem Ausmaß bei der Kategorie „sehr hoch“ gibt es in der Regel nur wenige Informationswerte dieser Schutzkategorie. Dies senkt Kosten für teure technische Maßnahmen und den Aufwand der Dolkumentenlenkung.

Klassische Klassifizierungsschema von Informationen

Die Vergangenheit hat uns gezeigt, dass das klassische Klassifizierungsschema „Öffentlich“, „Intern“, „Vertraulich“ und „Streng Vertraulich“ in der Praxis schlecht funktioniert, hier ein Überblick über das Schema.

| klassische Informationsklassifizierung | Beschreibung |

|---|---|

| Öffentlich | Öffentlich |

| Intern | Interne Daten werden lediglich den eigenen Mitarbeitern zugänglich gemacht. |

| Vertraulich | Vertraulich definierte Daten sind lediglich einer begrenzten Anzahl an Mitarbeitern zugänglich, z.B. Personaldaten, Kundenlisten, Kalkulationen. |

| Streng Vertraulich | Streng vertrauliche Daten sind punktuell und ausschließlich bestimmten definierten Personen zugänglich. Eine Weitergabe kann das Unternehmen nachhaltig schädigen. |

Tabelle klassische Informationsklassifizierung

Die Schwächen des klassischen Klassifizierungsschemas sind:

- Mitarbeiter sind mit der Kennzeichnung aller Dokumente überfordert, bei einem Audit findet der Auditor viele ungekennzeichnete „Interne“ Informationen.

- Mitarbeiter verstehen den Unterschied zwischen „Öffentlich“ und „Intern“ nicht.

- Mitarbeiter erkennen in Ihren Arbeitsdokumenten schnell „Vertrauliche“ oder „Streng Vertrauliche“ Informationen und verursachen so hohen Aufwand und hohe Kosten beim Informationshandling.

Klassifizierungsschema von Informationen nach dem Traffic Light Protocol

Das The Traffic Light Protocol (TLP) hat sich in der IT-Security-Community für die Einstufung der Vertraulichkeit von Informationen und der Kennzeichnung vertraulicher Informationen etabliert. Die Vereinigung der Security Response Teams FIRST hat TLP veröffentlich.

Die Vorgaben des TLP zielen darauf ab, dass man die Intention des Autors unmittelbar versteht: Rot steht für "nur für dich", Gelb signalisiert "eingeschränkte Weitergabe möglich" und Grün bedeutet weitgehend freie Weitergabe, zumindest innerhalb der Security-Community. Die TLP-Stufe bezieht sich ausschließlich auf die angestrebte Vertraulichkeit, nicht auf Fragen des Urheberrechts. Dabei macht TLP auch keine Angaben, wie die jeweils angestrebte Vertraulichkeit sicherzustellen ist oder zu Sanktionen bei Verstößen.

Die TLP-Level und ihre Bedeutung:

- TLP:RED (rot) – nur für den individuellen Empfänger; keine Weitergabe.

- TLP:AMBER (gelb) – beschränkte Verbreitung nur an Leute, die das innerhalb einer Organisation wissen müssen. Schließt Weitergabe an Kunden mit ein ("+clients" im Original). TLP:AMBER+STRICT schließt Kunden aus.

- TLP:GREEN (grün) – Weitergabe innerhalb der eigenen Community.

- TLP:CLEAR – keine Beschränkung der Weitergabe

TLP definitions

Bildquelle = https://www.sec4you.com/klassifizierung-iso-27001/

Community: Under TLP, a community is a group who share common goals, practices, and informal trust relationships. A community can be as broad as all cybersecurity practitioners in a country (or in a sector or region).

Organization: Under TLP, an organization is a group who share a common affiliation by formal membership and are bound by common policies set by the organization. An organization can be as broad as all members of an information sharing organization, but rarely broader.

Clients: Under TLP, clients are those people or entities that receive cybersecurity services from an organization. Clients are by default included in TLP:AMBER so that the recipients may share information further downstream in order for clients to take action to protect themselves. For teams with national responsibility this definition includes stakeholders and constituents.

a. TLP:RED = For the eyes and ears of individual recipients only, no further disclosure. Sources may use TLP:RED when information cannot be effectively acted upon without significant risk for the privacy, reputation, or operations of the organizations involved. Recipients may therefore not share TLP:RED information with anyone else. In the context of a meeting, for example, TLP:RED information is limited to those present at the meeting.

b. TLP:AMBER = Limited disclosure, recipients can only spread this on a need-to-know basis within their organization and its clients. Note that TLP:AMBER+STRICT restricts sharing to the organization only. Sources may use TLP:AMBER when information requires support to be effectively acted upon, yet carries risk to privacy, reputation, or operations if shared outside of the organizations involved. Recipients may share TLP:AMBER information with members of their own organization and its clients, but only on a need-to-know basis to protect their organization and its clients and prevent further harm. Note: if the source wants to restrict sharing to the organization only, they must specify TLP:AMBER+STRICT.

c. TLP:GREEN = Limited disclosure, recipients can spread this within their community. Sources may use TLP:GREEN when information is useful to increase awareness within their wider community. Recipients may share TLP:GREEN information with peers and partner organizations within their community, but not via publicly accessible channels. TLP:GREEN information may not be shared outside of the community. Note: when “community” is not defined, assume the cybersecurity/defense community.

d. TLP:CLEAR = Recipients can spread this to the world, there is no limit on disclosure. Sources may use TLP:CLEAR when information carries minimal or no foreseeable risk of misuse, in accordance with applicable rules and procedures for public release. Subject to standard copyright rules, TLP:CLEAR information may be shared without restriction.