IT-QM-Standards

IT-Qualitätsstandards

Qualitätsstandards in der IT sind etablierte Richtlinien, Verfahren und Best Practices, die dazu dienen, die Qualität von Produkten, Dienstleistungen und Prozessen sowie der Managementsysteme in der Informationstechnologie zu gewährleisten.

Diese Standards helfen dabei, sicherzustellen, dass IT-Lösungen zuverlässig, sicher, effizient und benutzerfreundlich sind.

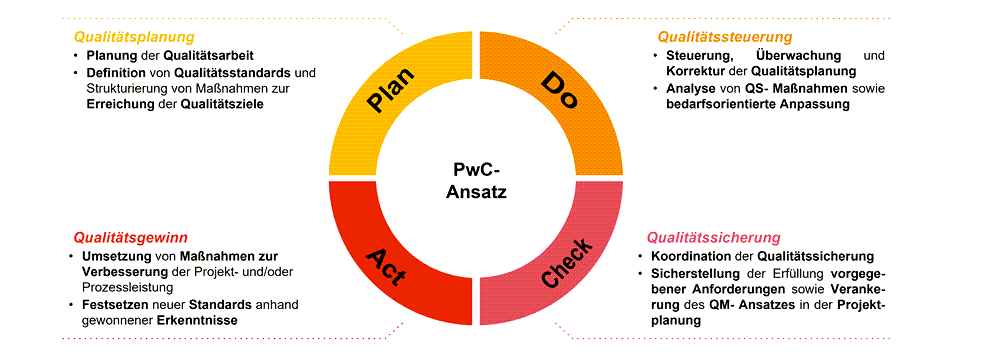

Der PDCA-Zyklus, auch bekannt als Deming-Zyklus, ist ein grundlegendes Konzept im Qualitätsmanagement. Die Definition und die Einführung von IT-Qualitätsstandards ist ein strategischer Prozess, der sicherstellt, dass die

- IT-Dienste und -Produkte den festgelegten Anforderungen und Best Practices entsprechen (Produktqualität, IT-Servicequalität)

- IT-Prozesse zur "Produktion und Betrieb der IT-Dienste" den festgelegten Anforderungen und Best Practices entsprechen (Prozessqualität)

- IT-Ressourcen zur Ausübung der Prozesse den festgelegten Anforderungen und Best Practices entsprechen (Ressourcenqualität, Erfüllung der Qualifikationsanforderungen)

Ein erster Schritt in der Qualitätsplanung (PLAN) ist

-

die Ermittlung und Dokumentation der Anforderungen hinsichtlich Qualitätsstandards der Stakeholder (verschiedene Zielgruppen). Eine Schaffung von "Awareness" zu QM-Standards bei den IT-Stakeholdern, wird u.a. durch die Bereitstellung von Information in der IT-KnowledgeBase unterstützt.

-

die Schaffung von Transparenz bei den IT-Richtlinien, Verfahren und Best-Practices inkl. der Klärung der Zuständigkeiten für die Pflege der Vorgaben und QM-Standards. Dabei wird der Prozess der Dokumentenlenkung aus der ISO9000 angewendet.

-

die Beurteilung von Reifegraden zu IT-Services, IT-Prozessen und "People-Readiness", die Identifikation von Lücken, das Ableitung und Abstimmung von Prioritäten zur Umsetzung und Etablierung von QM-Standards.

-

(d) die Erstellung eines IT-Auditprogrammes zur Evaluierung des Nutzens und der Einhaltung der IT-QM-Vorgaben.

IT-Governance-Richtlinien

IT-Governance-Richtlinien sind Regelwerke, die sicherstellen, dass die IT eines Unternehmens effektiv, effizient und im Einklang mit den Unternehmenszielen geführt wird. Sie stellen sicher, dass die IT-Investitionen den Geschäftszielen entsprechen, Risiken minimiert werden und gesetzliche sowie regulatorische Anforderungen eingehalten werden.

-

IT-Richtlinien zu Managementsystem:

- ISO 9001: Dies ist ein international anerkannter Standard für Qualitätsmanagementsysteme, der auf die Verbesserung von Prozessen und die Erfüllung der Kundenanforderungen abzielt.

- ISO/IEC 27001: Dieser Standard definiert Anforderungen an Informationssicherheitsmanagementsysteme und hilft Organisationen, ihre Informationssicherheit zu schützen.

- ITIL (IT Infrastructure Library): ITIL ist ein Framework für das IT-Service-Management, das bewährte Verfahren zur Planung, Bereitstellung und Unterstützung von IT-Services umfasst.

- COBIT (Control Objectives for Information and Related Technologies): COBIT ist ein Framework zur Governance und Kontrolle von Informationstechnologie und unterstützt Organisationen dabei, ihre IT effektiv zu managen und zu kontrollieren.

- CMMI (Capability Maturity Model Integration): CMMI ist ein Modell, das Organisationen hilft, ihre Prozessreife zu verbessern, indem es bewährte Praktiken für die Entwicklung und Wartung von Produkten und Dienstleistungen bereitstellt.

- IEEE-Standards: Das Institute of Electrical and Electronics Engineers (IEEE) entwickelt Standards für verschiedene Aspekte der IT, einschließlich Softwareentwicklung, Netzwerktechnologie und Sicherheit.

- IREB

- ISTQB

- ...

-

IT-Richtlinien zum Stakeholder-Management:

- Kommunikation und Berichterstattung: Regelmäßige und transparente Kommunikation mit den wichtigsten Stakeholdern über den Status und die Leistung der IT.

- Anforderungsmanagement: Sicherstellung, dass die Anforderungen der Stakeholder erfasst und in IT-Initiativen berücksichtigt werden.

-

IT-Richtlinien zur Leistungsmanagement:

- Metriken und KPIs: Festlegung und Überwachung von Leistungskennzahlen zur Bewertung der Effektivität und Effizienz der IT.

- Service Level Agreements (SLAs): Definition und Überwachung von SLAs zur Sicherstellung der IT-Servicequalität.

-

IT-Richtlinien zu Architekturmanagement:

- Produkt-Architektur: IT-Richtlinien zum Produktmanagement legen fest, wie IT-Produkte entwickelt, verwaltet und verbessert werden sollen. Diese Richtlinien gewährleisten, dass IT-Produkte den Geschäftszielen entsprechen, den Anforderungen der Benutzer gerecht werden und effizient betrieben werden.

- Prozess-Architektur: IT-Richtlinien zum Prozessmanagement legen die Standards und Verfahren fest, die für die Verwaltung und Optimierung von IT-Prozessen innerhalb einer Organisation erforderlich sind.

- IT-Architektur: Entwicklung und Pflege einer robusten und skalierbaren IT-Architektur, die den Geschäftsanforderungen gerecht wird.

- Technologiestandards: Festlegung und Durchsetzung von Technologiestandards zur Gewährleistung der Interoperabilität und Effizienz.

-

IT-Richtlinien zum Projekt- und Programmmanagement:

- Portfolio-Management: Verwaltung des gesamten IT-Projektportfolios, um sicherzustellen, dass IT-Investitionen den strategischen Prioritäten des Unternehmens entsprechen.

- Projektmanagementrichtlinien: Standards und Verfahren für die Planung, Durchführung und Überwachung von IT-Projekten.

- Anforderungsmanagementrichtlinien legen fest, wie Anforderungen an ein IT-Projekt oder -Produkt erfasst, dokumentiert, analysiert, priorisiert, verfolgt und verwaltet werden. Sie sind entscheidend, um sicherzustellen, dass die gelieferten Lösungen den Bedürfnissen und Erwartungen der Stakeholder entsprechen und den Geschäftszielen dienen.

- Change Management: Prozesse zur Steuerung und Verwaltung von Änderungen in der IT-Umgebung.

-

IT-Richtlinien zur Ressourcenmanagement:

- Kapazitätsplanung: Sicherstellung, dass IT-Ressourcen (Mitarbeiter, Hardware, Software) effektiv genutzt werden und ausreichend vorhanden sind.

- Budgetierung und Kostenkontrolle: Verwaltung der IT-Budgets und Kontrolle der IT-Ausgaben.

-

IT-Richtlinien zur IT-Dokumentation und zum Informatrionsmanagment: Diese RL fest, wie Informationen über IT-Systeme, -Prozesse und -Assets dokumentiert und verwaltet werden sollen. Diese Richtlinien sind entscheidend für die Aufrechterhaltung der Effizienz, Sicherheit und Compliance einer IT-Umgebung. *: IT-Richtlinien zur IT-Dokumentation. IT-Richtlinien zur IT-Dokumentation legen fest, wie Informationen über IT-Systeme, -Prozesse und -Assets dokumentiert und verwaltet werden sollen. Diese Richtlinien sind entscheidend für die Aufrechterhaltung der Effizienz, Sicherheit und Compliance einer IT-Umgebung.

- Datenmanagement: Richtlinien für den Umgang mit Unternehmensdaten, einschließlich Datenspeicherung, Datenschutz und Datenqualität.

- Informationssicherheit: Schutz der Vertraulichkeit, Integrität und Verfügbarkeit von Informationen.

-

IT-Richtlinien zum Risikomanagement:

- Richtlinien zur Risikobewertung und -management: Identifikation, Bewertung und Steuerung von IT-Risiken.

- **Richtlinien zur Implementierung von Sicherheitsmaßnahmen **zum Schutz der IT-Infrastruktur und Daten.

-

Business Continuity und Disaster Recovery:

- Notfallplanung: Entwicklung und Implementierung von Business Continuity- und Disaster Recovery-Plänen, um den Geschäftsbetrieb im Falle eines IT-Ausfalls aufrechtzuerhalten.

- Krisenmanagement: Etablierung von Verfahren zur Bewältigung von IT-Krisen.

-

IT-Richtlinien zu Schulung und kontinuierliche Verbesserung:

- Schulung: Regelmäßige Schulungen und Weiterbildungsmaßnahmen für Entwickler zur Aktualisierung ihrer Kenntnisse und Fähigkeiten.

- Feedback und Retrospektiven: Durchführung von Retrospektiven und Feedback-Runden zur kontinuierlichen Verbesserung der Entwicklungsprozesse.

-

IT-Richtlinien zu IT-Audit und Überwachung:

- Interne und externe Audits: Regelmäßige Überprüfung der IT-Governance-Prozesse durch interne und externe Audits.

- Kontrollen und Überwachungsmechanismen: Implementierung von Kontrollmechanismen zur kontinuierlichen Überwachung der IT-Compliance und -Leistung

-

IT-Compliance und rechtliche Anforderungen:

- Regulatorische Compliance: Einhaltung aller relevanten gesetzlichen und regulatorischen Anforderungen (z.B. Datenschutzgesetze wie DSGVO).

- Lizenzmanagement: Sicherstellung der Einhaltung von Software-Lizenzvereinbarungen.

IT-Entwicklungs-Richtlinien

Software-Entwicklungs-Richtlinien legen die Standards, Methoden und Best Practices fest, die Entwickler befolgen sollten, um qualitativ hochwertige, sichere und wartbare Software zu entwickeln. Diese Richtlinien helfen dabei, Konsistenz im Entwicklungsprozess zu gewährleisten, die Zusammenarbeit im Team zu verbessern und Fehler zu minimieren. Durch die Implementierung und Befolgung dieser Software-Entwicklungs-Richtlinien können Unternehmen sicherstellen, dass ihre Softwareprojekte effizient durchgeführt werden und die resultierende Software von hoher Qualität, sicher und wartbar ist.

- Architektur- und Design-Prinzipien:

- Modularität und Wiederverwendbarkeit: Entwurf von modularen, wiederverwendbaren Komponenten und Services.

- Design Patterns: Anwendung bewährter Designmuster zur Lösung gängiger Entwicklungsprobleme.

- Skalierbarkeit und Performance: Berücksichtigung von Skalierbarkeits- und Performance-Aspekten beim Design der Software.

- IT-Richtlinien zu Coding-Standards:

- Namenskonventionen: Einheitliche Regeln für die Benennung von Variablen, Funktionen, Klassen und anderen Code-Elementen.

- Code-Formatierung: Vereinheitlichte Formatierungsregeln für Einrückungen, Leerzeichen, Zeilenlängen und Kommentarstile.

- Dokumentation: Verwendung von Kommentaren und Dokumentationsstandards, um den Code verständlicher und wartbarer zu machen.

- IT-Richtlinien zur Versionskontrolle: Verfahren zur Verwaltung und Nachverfolgung von Softwareversionen.

- Repository-Management: Nutzung von Versionskontrollsystemen wie Git zur Verwaltung und Nachverfolgung von Code-Änderungen.

- Branching-Strategien: Etablierung von Branching-Strategien wie Git Flow oder Feature Branches zur Strukturierung der Entwicklung.

- Commit-Richtlinien: Best Practices für das Schreiben aussagekräftiger Commit-Nachrichten und das Aufteilen von Änderungen in logische Commits.

- IT-Richtlinien zur Code-Überprüfung und Qualitätssicherung:

- Code-Reviews: Regelmäßige Überprüfungen des Codes durch Kollegen, um Fehler zu identifizieren und Best Practices zu fördern.

- Statische Code-Analyse: Einsatz von Tools zur statischen Code-Analyse, um potenzielle Probleme frühzeitig zu erkennen.

- Test-Driven Development (TDD): Schreiben von Tests vor der Implementierung des Codes, um die Anforderungen und den gewünschten Output zu spezifizieren.

- IT-Richtlinien zum Testmanagement:

- Unit-Tests: Schreiben von Unit-Tests zur Überprüfung einzelner Funktionen und Methoden.

- Integrationstests: Tests zur Überprüfung des Zusammenspiels mehrerer Komponenten.

- End-to-End-Tests: Tests, die die gesamte Anwendung in einem realistischen Szenario überprüfen.

- Continuous Integration/Continuous Deployment (CI/CD): Einrichtung von CI/CD-Pipelines zur Automatisierung von Tests und Deployment.

- IT-Richtlinien zur Security by Design - Sicherheitsrichtlinien:

- Input-Validierung: Validierung und Sanitisierung von Benutzereingaben, um Sicherheitslücken wie SQL-Injections zu vermeiden.

- Authentifizierung und Autorisierung: Implementierung sicherer Verfahren zur Benutzerauthentifizierung und Zugriffskontrolle.

- Verschlüsselung: Verwendung von Verschlüsselungstechniken zum Schutz sensibler Daten.

- IT-Richtlinien zur Entwicklungs-Collaboration:

- Agile Methoden: Nutzung von agilen Entwicklungsmethoden wie Scrum oder Kanban zur Verbesserung der Flexibilität und Effizienz.

- Aufgaben-Tracking: Verwendung von Aufgaben-Tracking-Tools wie Jira oder Trello zur Verwaltung und Nachverfolgung von Entwicklungsaufgaben.

- Dokumentation: Pflege von Projekt- und Architekturdokumentationen, um Wissen zu teilen und die Wartung zu erleichtern.

- IT-Richtlinien zu Deployment und Installation:

- Konfigurationsmanagement: Nutzung von Tools zur Verwaltung von Umgebungs- und Konfigurationsdaten.

- Monitoring und Logging: Implementierung von Monitoring- und Logging-Lösungen zur Überwachung der Anwendung im Betrieb.

- Backup- und Recovery-Strategien: Einrichtung von Backup- und Recovery-Verfahren zur Sicherstellung der Datenintegrität und -verfügbarkeit.

- Compliance und rechtliche Anforderungen:

- Datenschutz: Einhaltung von Datenschutzgesetzen wie der DSGVO (EU) und Copyrights.

- Lizenzen und Open Source: Beachtung der Lizenzbedingungen verwendeter Open-Source-Software und ordnungsgemäße Dokumentation der Nutzung.

IT-Sicherheits-Richtlinien in der IT

In Bezug auf IT-Sicherheitsrichtlinien gibt es verschiedene Standards und Frameworks, die Organisationen dabei unterstützen, die Sicherheit ihrer IT-Systeme zu gewährleisten. Einige wichtige IT-Sicherheitsrichtlinien sind:

- ISO/IEC 27001: Dieser Standard legt Anforderungen für Informationssicherheitsmanagementsysteme fest und bietet einen umfassenden Ansatz zur Sicherung von Informationen in einer Organisation.

- CIS Controls (Center for Internet Security Controls): Eine Reihe von bewährten Sicherheitsmaßnahmen, die Organisationen dabei helfen, ihre IT-Infrastruktur vor Cyberbedrohungen zu schützen.

- NIST Cybersecurity Framework: Entwickelt vom National Institute of Standards and Technology (NIST) in den USA, bietet dieses Framework bewährte Praktiken zur Verbesserung der Cybersecurity.

- GDPR (Datenschutz-Grundverordnung): Diese EU-Verordnung enthält Richtlinien zum Schutz personenbezogener Daten und gilt für alle Unternehmen, die personenbezogene Daten von EU-Bürgern verarbeiten.

- PCI DSS (Payment Card Industry Data Security Standard): Dieser Standard legt Sicherheitsanforderungen für Unternehmen fest, die Kreditkartendaten verarbeiten, um die Sicherheit von Zahlungskarteninformationen zu gewährleisten.

Diese IT-Sicherheitsrichtlinien bieten Leitlinien und Best Practices, um die Sicherheit von IT-Systemen zu verbessern und Organisationen zu helfen, sich vor Cyberbedrohungen zu schützen. Es ist wichtig, die geeigneten Richtlinien entsprechend der spezifischen Anforderungen und Branche einer Organisation anzuwenden.

IT-Betriebs-Richtlinien

IT-Betriebs-Richtlinien sind wichtige Instrumente für die Sicherstellung eines sicheren und effizienten Betriebs von IT-Systemen in Organisationen. Diese Richtlinien decken eine Vielzahl von Bereichen ab, darunter Sicherheit, Datenschutz, Netzwerkmanagement und Notfallwiederherstellung.

- Datenschutzrichtlinien:

- Datenschutz: Maßnahmen zum Schutz personenbezogener Daten gemäß gesetzlichen Anforderungen wie DSGVO.

- Datenverschlüsselung: Richtlinien für die Verschlüsselung von Daten bei der Übertragung und Speicherung.

- Datenspeicherung und -löschung: Regeln für die Speicherung, Archivierung und sichere Löschung von Daten.

- IT-Betriebs-Sicherheitsrichtlinien:

- Datenbackup and Recovery-Richtlinien: Verfahren zur Datensicherung

- Zugriffssteuerung und Protokollierung: Richtlinien für die Verwaltung von Benutzerzugängen und Berechtigungen.

- Passwortmanagement: Anforderungen an die Komplexität und regelmäßige Änderung von Passwörtern.

- Netzwerksicherheit: Regeln für die Nutzung von Firewalls, VPNs und anderen Netzwerksicherheitsmaßnahmen.

- Viren- und Malware-Schutz: Verfahren zur Nutzung von Antiviren- und Anti-Malware-Software.

- Datenbackup and Recovery-Richtlinien: Verfahren zur Datensicherung

- IT-Betriebs-Netzwerkrichtlinien:

- Netzwerkmanagement: Verfahren zur Überwachung und Verwaltung von Netzwerkinfrastrukturen.

- Systemwartung: Regelmäßige Wartung und Updates von Hardware und Software.

- Backup und Wiederherstellung: Strategien für regelmäßige Backups und Notfallwiederherstellung.

- IT-Incident-Management-Richtlinien:

- Vorfallmeldung und -management: Prozesse zur Meldung und Behandlung von Sicherheitsvorfällen.

- Notfallpläne: Vorgehensweisen für die Reaktion auf IT-Notfälle und die Wiederherstellung des Betriebs.

- IT-Compliance-Richtlinien:

- Regulatorische Anforderungen: Sicherstellung der Einhaltung relevanter gesetzlicher und regulatorischer Anforderungen.

- Interne Audits: Regelmäßige Überprüfung der Einhaltung von IT-Richtlinien und -Verfahren.

IT-Anwendungs-Richtlinien

IT-Benutzungsrichtlinien sind Regelwerke, die festlegen, wie Mitarbeiter und andere berechtigte Personen die IT-Ressourcen einer Organisation sicher und effizient nutzen sollen. Diese Richtlinien helfen, Sicherheitsrisiken zu minimieren, die Einhaltung gesetzlicher Vorschriften sicherzustellen und die IT-Infrastruktur zu schützen. Diese Richtlinien sollten regelmäßig überprüft und aktualisiert werden, um sicherzustellen, dass sie aktuellen Bedrohungen und gesetzlichen Anforderungen entsprechen. Mitarbeiter sollten regelmäßig geschult werden, um ein Bewusstsein für die Bedeutung der Richtlinien und deren korrekte Anwendung zu schaffen.

- Allgemeine Nutzungsrichtlinien: Regeln für die Nutzung von Unternehmens-IT-Ressourcen durch Mitarbeiter.

- Erlaubte und unerlaubte Nutzung: Klare Definition, welche Aktivitäten erlaubt bzw. verboten sind.

- Privatnutzung: Regeln zur Nutzung von Unternehmens-IT für private Zwecke.

- Internet- und Netzwerk-Nutzung:

- Internetsicherheit: Regeln für den sicheren Umgang mit Internetressourcen.

- Downloads und Installationen: Einschränkungen und Genehmigungsprozesse für das Herunterladen und Installieren von Software.

- VPN-Nutzung: Nutzung von Virtual Private Networks (VPNs) für sichere Remote-Verbindungen.

- Zugriffsrichtlinien:

- Benutzerkonten: Richtlinien zur Erstellung, Verwaltung und Deaktivierung von Benutzerkonten.

- Passwortanforderungen: Vorgaben für die Erstellung sicherer Passwörter und deren regelmäßige Änderung.

- Multi-Faktor-Authentifizierung (MFA): Nutzung zusätzlicher Authentifizierungsmethoden neben dem Passwort.

- E-Mail- und Kommunikationsrichtlinien:

- E-Mail-Nutzung: Richtlinien zur beruflichen und persönlichen Nutzung von E-Mail-Diensten.

- Anhänge und Links: Vorsichtsmaßnahmen beim Öffnen von Anhängen und Klicken auf Links.

- Spam und Phishing: Umgang mit verdächtigen E-Mails und Meldung von Phishing-Versuchen.

- Datensicherheitsrichtlinien:

- Speicherung und Weitergabe von Daten: Regeln für das Speichern und Weitergeben sensibler Daten.

- Datenverschlüsselung: Verwendung von Verschlüsselung für vertrauliche Daten.

- Datensicherung: Regelmäßige Backups und sichere Speicherung von Daten.

- Mobiler Gerätegebrauch (BYOD): Richtlinien zur sicheren Nutzung von mobilen Geräten und BYOD (Bring Your Own Device).

- Sicherheitsrichtlinien für mobile Geräte: Schutzmaßnahmen für Smartphones, Tablets und Laptops.

- Geräteverwaltung: Verwendung von Mobile Device Management (MDM)-Lösungen zur Verwaltung und Sicherung von Geräten.

- Software-Nutzung:

- Lizenzmanagement: Einhaltung von Software-Lizenzvereinbarungen.

- Verbotene Software: Liste nicht genehmigter Software und Anwendungen.

- Social Media Richtlinien:

- Berufliche und private Nutzung: Regeln zur Nutzung von Social Media im beruflichen Kontext.

- Veröffentlichung von Unternehmensinformationen: Richtlinien zur Veröffentlichung von Inhalten, die das Unternehmen betreffen.

- Verhalten im Notfall:

- Vorfallmeldung: Verfahren zur Meldung von Sicherheitsvorfällen und IT-Problemen.

- Notfallmaßnahmen: Vorgehensweisen für den Umgang mit IT-Notfällen und die Benachrichtigung zuständiger Stellen.

- Schulung und Sensibilisierung:

- Awareness-Programme: Regelmäßige Schulungen zur Sensibilisierung für IT-Sicherheitsrisiken und korrektes Verhalten.

- Phishing-Simulationen: Durchführung von Tests, um die Wachsamkeit gegenüber Phishing-Angriffen zu erhöhen.

Die Einhaltung dieser IT-Qualitätsstandards hilft Organisationen, Risiken zu minimieren, Effizienz zu steigern, Kundenanforderungen zu erfüllen und Wettbewerbsvorteile zu erzielen.